In unserer digitalen Welt ist der richtige Aufbau, der Umgang sowie die Vergabe von Berechtigungen im Unternehmen entscheidend für die Sicherheit von Anwendungen und Systemen. Unabhängig von Ihrer Unternehmensgröße hilft Ihnen das Verständnis von Berechtigungen nicht nur dabei Ihre sensiblen Daten zu schützen, sondern es kann mit einem passenden Berechtigungskonzept auch Ihren organisatorischen Aufwand verringern.

In diesem Beitrag erfahren Sie, wie Sie ein effektives und effizientes Berechtigungsmanagement aufbauen und welche Best Practices beachtet werden sollten. Lassen Sie uns gemeinsam die Grundlagen erkunden, um auch die Sicherheit und Produktivität Ihres Unternehmens zu steigern!

Über folgende Themen wird in diesem Beitrag gesprochen:

- Das Prinzip der Minimalberechtigung

- Segregation of Duties (SoD)

- Compliance und gesetzliche Anforderungen

- Rollenbasierte Berechtigungen (RBAC)

- Hierarchische Gliederung von Berechtigungen

- Überwachung und Anpassung

- Dokumentation und Änderungsmanagement

Grundsätzlich sollten Sie selbstverständlich zuerst Ihre individuellen Ziele und Anforderungen verstehen und versuchen diese bereits geordnet festzuhalten. So gehen Sie mit einer genaueren Vorstellung in die nächsten Schritte.

1. Das Prinzip der Minimalberechtigung

Einer der wichtigsten Punkte zum Thema Berechtigungsbau ist das Need-to-Know Prinzip oder auch das Prinzip der Minimalberechtigung. Wie die Titel jeweils bereits schließen lassen, handelt es sich hier um den Fall, dass ein User wirklich nur gerade so viele Rechte inne haben sollte wie möglich. In einer idealen Welt hätte also jeder einzelne Ihrer Mitarbeiter seine eigene Rolle, die genau auf seine Tätigkeiten und Anforderungen zugeschnitten ist, um zu gewährleisten, dass er auch wirklich nur das sehen kann, was er für seine Arbeit benötigt. Da dies aber natürlich ein äußerst arbeitsaufwändiges Unternehmen wäre und zudem noch überaus unpraktisch, werden diese Prinzipen eher auf andere Weise in der Praxis umgesetzt. Beispielsweise in dem nicht nur ein einzelner User betrachtet wird, sondern gleich eine ganze Anwendergruppe wie Einkäufer oder eine Abteilung.

2. Segregation of Duties – SoD

Ebenfalls ein essenzieller Bestandteil des Rollenbaus ist die sogenannte Segregation of Duties, auch SoD abgekürzt, oder im Deutschen das Prinzip der Trennung von Aufgaben genannt. Hier geht es besonders um die Reduzierung der Gefahr von Fehlern und Betrug sowie die Vermeidung von Interessenkonflikten. Zusammengefasst bedeutet dies beispielsweise, dass ein Mitarbeiter, der eine Bestellung tätigen bzw. eine Zahlung auslösen darf, nicht der finale Prüfer/Genehmiger in dieser Situation sein soll. So wird bei kritischen Unternehmensprozessen mindestens ein Vier-Augen-Prinzip sichergestellt.

3. Rollenbasierte Berechtigungen

Für den Aufbau der Berechtigungen eignet sich meist die rollenbasierte Zugriffskontrolle (RBAC). Zu diesem Thema gibt es einen kleinen Ausschnitt aus einem weiteren Blog meiner Berechtigungsreihe, welchen Sie hier finden.

„Weit verbreitet ist der Einsatz von RBAC (Role based access control) welcher über einzelne Rollen die Zugriffsrechte der individuellen User steuert. Hierbei können bei Bedarf auch gewisse Usergruppen zusammengefasst werden, die alle einheitliche Rechte erhalten sollen. So muss nicht für jeden einzelnen User fallbasiert entschieden werden, sondern es gibt eine designierte Rolle für diese Gruppe User. Wie Schlüssel eines Mietshauses können beispielsweise User 1 und User 2 mit ihrem jeweiligen Schlüsselset die gemeinsame Haustür entsperren, doch die Wohnungstür für User 1 kann nur durch dessen Schlüssel geöffnet werden.„

Das heißt also, dass gewisse Rollen eine Sammlung an Berechtigungen für spezifische Aufgaben/Funktionen umfassen und diese dann den einzelnen Usern zugewiesen werden. Wenn also eine Änderung vorgenommen werden muss, so erfolgt dies zentral in der Rolle und nicht für jeden einzelnen User individuell.

4. Hierarchische Gliederung von Berechtigungen

Wie der Name bereits vermuten lässt, werden bei diesem Prinzip die organisatorischen Strukturen innerhalb Ihres Unternehmens mit in Betracht gezogen für die Gliederung und den Aufbau der Berechtigungen. Für jede hierarchische Ebene eines Unternehmens kann eine passende Rolle entwickelt werden. Wenn ein Aufbau der Berechtigungen so möglich ist, bietet es besonders eine hohe Übersichtlichkeit und Einfachheit für den Zuweisungsprozess sowie die Überprüfung der Zugriffsrechte. Je nach Unternehmensgröße könnte diese Herangehensweise aber entweder zu granular oder zu umfassend sein und muss vor einer Umsetzung im individuellen Fall nochmals betrachtet werden.

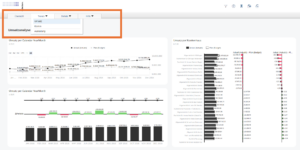

5. Überwachung und Anpassung

Beim Bau von Berechtigungen sollte auch die Pflege dieser nicht außer Acht gelassen werden. Die Überwachung und gegebenenfalls die Anpassung der Berechtigungen stellt einen wesentlichen Aspekt der Effektivität des vorhandenen Berechtigungskonzepts dar . Für die Gewährleistung das keine falsch vergebenen oder bereits obsoleten Rechte im Umlauf sind, sollten Prüfzyklen implementiert werden. Dies muss auch meist im Rahmen von Compliance und rechtlichen Voraussetzungen gegeben sein. Es bietet sich auch teilweise an, gewisse Rollen mit besonders kritischen Rechten dauerhaft ausschließlich mit einer zeitlichen Begrenzung zu vergeben, bspw. Für je sechs Monate am Stück. So muss der User eine Verlängerung beantragen, welche erneut geprüft werden kann.

6. Dokumentation und Änderungsmanagement

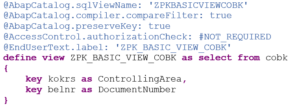

Zu guter Letzt darf auch eine umfassende Dokumentation nie fehlen. Diese Dokumentation sollte bereits mit dem initialen Aufbau des Konzepts beginnen und im Laufe der Lebenszeit eines Berechtigungskonzepts um die vorgenommenen Änderungen erweitert werden. In klassischen SAP-Rollen, welche über die Transaktion PFCG gepflegt werden, lassen sich beispielsweise direkt in der Rolle Änderungen im Reiter „Dokumentation“ vermerken. Jedoch empfiehlt es sich hier der Übersichtlichkeit halber keine langen Texte zu verfassen, sondern eher auf datierte stichpunktartige Änderungsvermerke zu setzen, die die vorgenommenen Änderungen listen.

Ein gut durchdachtes Berechtigungsmanagement kann Sie nicht nur vor einem möglichem Datenmissbrauch schützen, sondern es unterstützt zudem auch die Einhaltung von Compliance-Vorgaben und die reibungslose Durchführung von Geschäftsprozessen.

Diese einzelnen Prinzipien und Best-Practices sind eine gute Basis für Ihr Verständnis von Berechtigungen im Einzelnen und können Sie auf Ihrem Weg zum Ziel ein gutes Konzept zu haben weiter vorantreiben. So können Sie anhand dieser Punkte bereits versuchen ein erstes Konzept auf die Beine zu stellen, um das Passende für Ihr Unternehmen zu finden!

Wie handhaben Sie aktuell die einzelnen Punkte? Haben Sie an alles gedacht? Hilft Ihnen dieser Beitrag eventuell zu erkennen das es Änderungsbedarf gibt?

Lesen Sie auch unsere anderen Blogbeiträge hier oder kontaktieren Sie uns direkt!

Vereinbaren Sie jetzt Ihren Expert Call. Wir freuen uns über Ihre Nachricht.

Sarah Seeleitner

- n.n.