Für viele Mitarbeiter ist das Wort Berechtigungen eher mit dem Gefühl einer gewissen Frustration verbunden, denn es gilt zu Warten auf den Zugriff, den man endlich haben möchte und immer ganz dringend braucht. Doch im Hintergrund eines (hoffentlich) gut geölten Vergabeprozesses geschehen viele Schritte die essenziell für die Sicherheit des Unternehmens sind.

Leider gibt es in vielen Unternehmen Defizite beim Thema Berechtigungen und dem dazugehörigen Berechtigungsmanagement, da die möglichen Ausmaße dieses komplexen Themas oft unterschätzt werden.

Ärgern Sie sich daher nicht weiter, falls das Thema auch in Ihrem Unternehmen einen Pain Point darstellt, sondern lesen sie sich im nachfolgenden einmal in eine Zusammenfassung an wichtigen Tipps und Punkten, die Sie für ihren Vergabeprozess mitnehmen können.

Vorab zu berücksichtigende Themen sind im Folgenden genannt:

- Einsatz einer rollenbasierten Zugriffskontrolle (RBAC)

- Strenge Verfahren zur Genehmigung der Rechte

- Regelmäßige Durchführung von Audits und Checks

- Schulungen für die Schaffung von Bewusstsein

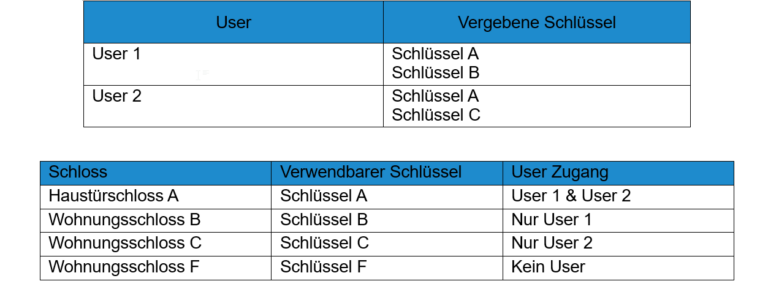

Weit verbreitet ist der Einsatz von RBAC (Role based access control), welcher über einzelne Rollen die Zugriffsrechte der individuellen User steuert. Hierbei können bei Bedarf auch gewisse Usergruppen zusammengefasst werden, die alle einheitliche Rechte erhalten sollen. So muss nicht für jeden einzelnen User fallbasiert entschieden werden, sondern es gibt eine designierte Rolle für diese Gruppe User. Wie Schlüssel eines Mietshauses können beispielsweise User 1 und User 2 mit ihrem jeweiligen Schlüsselset die gemeinsame Haustür entsperren, doch die Wohnungstür für User 1 kann nur durch dessen Schlüssel geöffnet werden.

Starten wir thematisch nun mit dem Vergabeprozess dieser Rollen. Dieser sollte sicherstellen, dass Nutzer nur die notwendigsten Berechtigungen im System erhalten, um nicht nur ihre sensiblen Daten zu schützen, sondern auch Compliance Anforderungen erfüllen zu können.

Der Vergabeprozess für die einzelnen Berechtigungen kann hierbei schon viele der oben genannten Punkten abdecken. Ein beispielhafter Ablauf könnte Folgender sein:

Erste Antragstellung

Antragprüfung

Genehmigung/Ablehnung

Finale Vergabe

Information/Anweisungen an den Anwender

Regelmäßige Überprüfung

1. Antragstellung

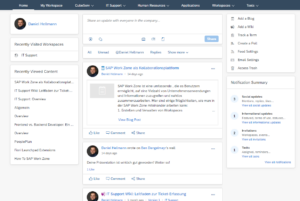

Um die benötigten Berechtigungen zu erhalten, sollte der Anwender zu Beginn einen schriftlichen Antrag (dieser kann so simpel wie ein vorgefertigtes Excel-Formular sein) stellen. Im Anschluss lässt sich dieser auch gut für Dokumentationszwecke archivieren, somit kann er einerseits als Orientierungshilfe für vergleichbare User dienen oder aber als Nachweis/Schulung für potenziell falsch vergebene Rechte. Wie der Antrag auszufüllen ist, sollte idealerweise in einem Unternehmens-Wiki oder Leitfaden hinterlegt sein, zusätzlich zu einer Schulung der direkten Vorgesetzten. So kann hier bereits viel Zeit eingespart werden durch einen korrekt ausgefüllten Antrag und gute Wissensvermittlung an neue Mitarbeiter.

2. Antragsprüfung

Bei der Prüfung eines Antrags sollte ein Vier-Augen-Prinzip verwendet werden, um zu gewährleisten das kein Missbrauch entsteht. Dieses könnte beispielsweise umgesetzt werden durch einen direkten Vorgesetzten des Antragsstellers in erster Instanz und an zweiter Stelle Verantwortliche des betroffenen Fachbereichs, für welchen die Berechtigungen beantragt wurden. Alternativ möglich wäre auch an zweiter Stelle eine Person, die sowohl einen fachlichen als auch technischen Überblick verfügt, um so allen bereits getätigte Einschätzungen der Kritikalität unabhängig zu prüfen.

Die aufmerksame Prüfung der Anträge ist essenziell für die Gewährleistung der korrekten Vergabe, daher sollten die beteiligten Personen regelmäßig hierauf geschult werden. Zu oft schleicht sich hier eine “einfach genehmigen – wird schon passen”-Mentalität ein, meistens aufgrund von mangelndem Wissen und Durchblick bezüglich der Thematik.

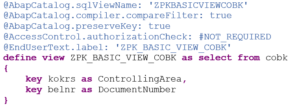

3. Genehmigung/Ablehnung

Unternehmen können ein sogenanntes “Identity Access Management”-Tool für den Vergabeprozess verwenden. An dieses sind dann die einzelnen Systeme ihrer Systemlandschaft angebunden und die einzelnen Berechtigungen können über dieses Tool bestellt werden. Der Genehmigungsprozess ist hierbei dann integriert. Für diesen sollte wieder ein Vier-Augen-Prinzip angewendet werden, entweder durch die gleiche Konstellation wie im Punkt zuvor oder aber durch die Erstellung gewisser Genehmigungsgruppierungen für ganze (Teil-)Bereiche um die Personen Anzahl, die hier beispielsweise in einem Tool hinterlegt werden müsste zu reduzieren. Auch auf die zuvor angesprochene Mentalität gegenüber der Genehmigung muss weiterhin geachtet werden.

Falls ein Grund zur Ablehnung besteht, so sollte der Antragsteller schriftlich über diesen informiert werden, falls hier beispielsweise die falschen Rechte beantragt wurden, so kann dies direkt als “Lerneffekt” rückgemeldet werden.

4. Finale Vergabe

Im Fall einer Verwendung von bereits erwähnten Identity Access Management Tools werden die genehmigten Berechtigungen über dieses auf den gewünschten Systemen vergeben. Falls kein solches Tool eingesetzt wird, sollte ein spezielles Usermanagement Team (idealerweise über ein Ticketsystem für eine konstante Dokumentation) mit der manuellen Vergabe der jeweiligen Rechte beauftragt werden.

5. Information/Anweisungen an den Anwender

In jedem Fall sollte der Anwender über die erfolgreiche Vergabe der Rechte informiert werden und zwingend zu einem finalen Test aufgefordert werden. So kann im Falle von bestehenden Zugriffsproblemen direkt nach einer Lösung gesucht werden, beispielsweise über bestimmte Traces. Auch der Zeitraum der Zuweisung für zeitlich befristete Berechtigungen sowie ein Ansprechpartner sind erwähnenswert. Zudem kann an dieser Stelle gleich auf das korrekte Vorgehen im Falle von Problemen und dem Bedarf der Verlängerung von zeitlich begrenzten Rechten hingewiesen werden.

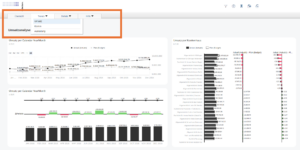

6. Regelmäßige Überprüfung

Je nach Kritikalität der jeweiligen Berechtigungen sollten verschiedene Prüfzyklen eingeplant werden. Beispielsweise könnte die Kritikalität zwischen Basis-, Lese- und Schreib-/Änderungsrechten unterschieden werden. Basisrechte können oftmals fast aus dieser Prüfung herausfallen, wenn sie keinerlei Kritikalität für die Unternehmenssicherheit darstellen. Schreib-/Änderungsrechte hingehen stellen in den meisten Fällen eine viel größeres Risiko dar und die bestehenden Zuweisungen daher in regelmäßigen Abständen überprüft werden. Die Überprüfung sollte an dieser Stelle erneut durch die bereits erwähnten Instanzen erfolgen.

Dieser grobe Überblick sollte ausreichen, um sich eine erste Meinung zum Stand des eigenen Prozesses zu bilden. Neben dem Vergabeprozess ist auch das zugrundeliegenden Berechtigungskonzept für die erfolgreiche Absicherung des Unternehmens entscheidend.

Was denken Sie zu Ihrem Vergabeprozess bei Berechtigungen? Läuft dieser wie geschmiert oder birgt er neben Stolpersteinen auch Sicherheitsrisiken?

Checken Sie doch die erläuterten Punkte einmal und bei weiteren Fragen stehen wir Ihnen zur Verfügung!

Schauen Sie doch auch einmal bei einem unseren anderen Blogs vorbei…

Vereinbaren Sie jetzt Ihren Expert Call. Wir freuen uns über Ihre Nachricht.

Sarah Seeleitner

- n.n.